Tag: #ciberseguridad

-

Dos Pasos para Proteger la Privacidad de su Familia en el Día de la Privacidad de Datos

Por Linette Owens Hace un año, muchos de nosotros hacíamos nuestras vidas como en cualquier otro año, al principio de un nuevo año, listos para enfrentar los retos que nos propusimos o lo que sea que la vida nos pusiera enfrente. Para la mayoría de nosotros, una pandemia nunca pasó por nuestras mentes. Ahora,…

-

Cómo ha Cambiado el Underground Cibercriminal en los Últimos 5 Años

La economía cibercriminal es una de las historias de éxito del siglo XXI – al menos para quienes participan en ella. Se estima que podría tener un valor de más de $1 trillón de dólares anuales, más que el PIB de muchos países. Parte de ese éxito se debe a su capacidad de evolucionar y…

-

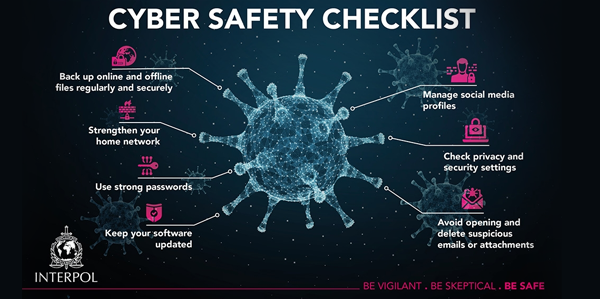

Colaborando con la INTERPOL para combatir las amenazas relacionadas al COVID-19

Si algo hemos aprendido en los últimos meses, es que las alianzas importan en tiempos de crisis. Somos mejores, más fuertes y resilientes cuando trabajamos juntos. Específicamente, las alianzas púbico-privadas importan en la ciberseguridad, por lo que Trend Micro siempre está dispuesto a colaborar con industrias, académicos y agencias policiales para ofrecer su expertise. Estamos…

-

Un nuevo campo de juego para el cibercrimen: ¿por qué la seguridad de la cadena de suministro debe cubrir el desarrollo de software?

La mayoría de las organizaciones ven a las cadenas de suministro como proveedores de bienes y servicios físicos. La función de gestión de la cadena de suministro en estas empresas por lo general proporciona un marco para reducir los riesgos de terceros, evitar que los hackers roben datos e impidan interrumpir las operaciones diarias que…

-

¿Se discuten las amenazas de IoT en el “Underground” cibercriminal?

Dado que se espera que los dispositivos IoT alcancen decenas de miles de millones en los próximos años, ¿es de extrañar que los ciberdelincuentes están buscando formas de aprovechar esta superficie de ataque masivo para generar dinero ilícito? Varios investigadores de Trend Micro de todo el mundo decidieron indagar esto y lanzaron un proyecto de…

-

Los piratas informáticos en busca de datos personales: cómo detenerlos

Nuestras vidas son cada vez más digitales. Compramos, socializamos, nos comunicamos, vemos televisión y jugamos juegos en línea, todo desde la comodidad de nuestra computadora de escritorio, portátil o desde un dispositivo móvil. Pero para acceder a la mayoría de estos servicios necesitamos entregar algunos de nuestros datos personales, ya sea solo nuestro nombre y…

-

¡No culpe a los empleados que caen en una estafa de BEC!

La BBC informa que una compañía de medios con sede en Escocia ahora está demandando a un ex empleado que cayó en una estafa de Compromiso de Correo Electrónico Comercial (BEC). En la estafa, el empleado recibió correos electrónicos que parecían ser del director general y solicitó transferencias bancarias. El empleado intercambió correos con su…

-

Asegurar fabricación inteligente con Connected Threat Defense

Por: David Tay, CIO of Beyonics Sería difícil encontrar una organización que en la actualidad no esté involucrada en proyectos de transformación digital. Pero el sector manufacturero fue sin duda, es uno de los primeros en el juego. En 2011, el gobierno alemán acuñó por primera vez el término Industria 4.0 para describir las oportunidades derivadas…

-

La evolución de la fuerza laboral cibernética: una manera de cerrar la brecha de habilidades cibernéticas

Por: Ed Cabrera (Chief Cybersecurity Officer) Trend Micro participó y patrocinó en conjunto con el Instituto Nacional de Estándares y Tecnología (NIST), la Iniciativa Nacional para la Educación en Ciberseguridad (NICE), en el 2018 Conferencia y Expo, y el IBM Cyber Day 4 Girls en la Universidad Internacional de Florida (FIU). Realmente me quito el…

-

La importancia de la capacitación en seguridad cibernética para los empleados: principales estrategias y mejores practicas

Para los responsables de supervisar la protección de datos y la ciberseguridad de una organización, es un argumento familiar: “El empleado abre los archivos adjuntos de correo electrónico e infecta a las empresas con ransomware“. Los titulares sobre este efecto no son para nada nuevos, incluso las soluciones de seguridad más avanzadas no pueden protegerse…