Una ola de infecciones de ransomware sin precedentes ha afectado a organizaciones de todas las industrias alrededor del mundo. El culpable: WannaCry/WCry ransomware (detectado por Trend Micro como RANSOM_WANA.A y RANSOM_WCRY.I).

Trend Micro ha llevado el seguimiento de WannaCry desde su aparición en abril de 2017. La seguridad XGenTM de Trend MicroTM ha protegido a los usuarios de ésta y otras amenazas usando técnicas como análisis de comportamiento y machine learning de alta fidelidad. Esto es lo que los usuarios y las empresas necesitan saber acerca de la propagación de la amenaza y qué pueden hacer para defenderse de ella.

¿Qué sucedió?

Varias empresas en Europa fueron las primeras en reportar el bloqueo de su sistema de misión crítica de Windows, mostrando una nota de rescate. Esto rápidamente se convirtió en uno de los brotes de ransomware más propagados, afectando a un gran número de organizaciones de todo el mundo. Algunas empresas perjudicadas tuvieron que desconectar su infraestructura de TI, como fue el caso de las víctimas en el sector de salud, quienes tuvieron que retrasar operaciones y se vieron obligadas a rechazar pacientes hasta que los procesos pudieran ser restablecidos.

Figura 1: Una nota de WannaCry

¿Quién es afectado?

Esta variante de WannaCry ransomware ataca los sistemas basados en Windows más antiguos, dejando un rastro de daño significativo a su paso. Basado en la telemetría inicial de Trend Micro, Europa tiene las más altas detecciones para WannCry ransomware. El Medio Oriente, Japón y varios países en la región de Asia Pacífico (APAC), también mostraron tasas de infección sustanciales.

Las infecciones de WannaCry dañaron a varias organizaciones, incluyendo las de salud, manufactura, energía (petróleo y gas), tecnología, alimentos y bebidas, educación, medios de comunicación y gobierno. Debido al carácter generalizado de este brote, no parece dirigirse a víctimas o industrias específicas.

[Lee: A technical overview of the WannaCry/Wcry ransomware]

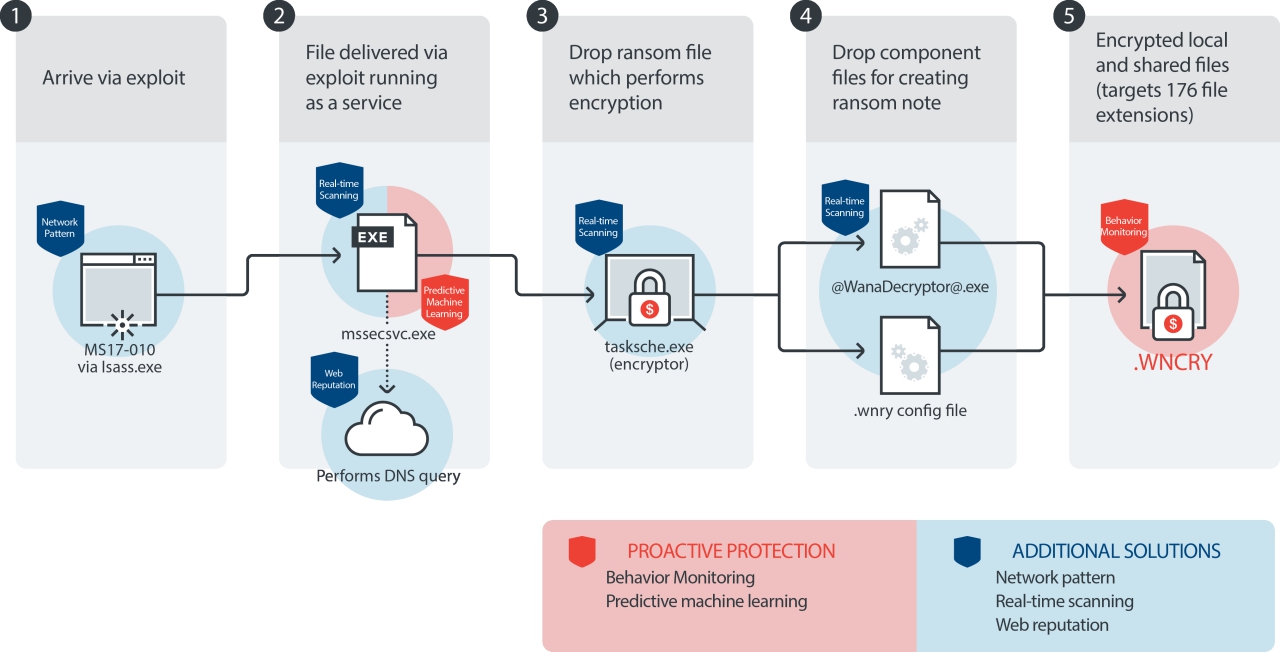

¿Qué es lo que hace WannaCry ransomware?

WannCry ransomware selecciona y encripta 176 tipos de archivos. Algunos de estos archivos son bases de datos, multimedia y documentos archivados, así como documentos de Office. La nota de rescate, traducida a 27 idiomas, demanda $300 dólares en Bitcoins de sus víctimas, cifra que va aumentando gradualmente después de un límite de tiempo. Asimismo, la víctima sólo tiene 7 días para responder antes de que los archivos afectados sean borrados, una táctica común para provocar temor.

WannaCry aprovecha CVE-2017-0144, una vulnerabilidad en el Server Message Block para infectar los sistemas. La brecha de seguridad es atacada a través de un exploit filtrado por el grupo Shadow Brokers, llamado “EternalBlue”. El equipo de Security Response Center (MSRC) de Microsoft resolvió la vulnerabilidad a través de MS17-010 lanzado en marzo de 2017.

Lo que hace que el impacto de WannaCry sea omnipresente es su capacidad de propagación. Su comportamiento, similar a un gusano, permite que WannaCry se propague a través de las redes, infectando sistemas conectados sin la interacción del usuario. Todo lo que se necesita es que un usuario esté infectado para poner toda la red en riesgo. La capacidad de propagación de WannaCry es una reminiscencia de familias de ransomware como SAMSAM, HDDCryptor, y otras variantes de Cerber, las cuales pueden infectar sistemas y servidores conectados a la red.

[Lee: Shadow Brokers Leaks Hacking Tools: What it Means for Enterprises]

¿Qué puedes hacer?

WannaCry destaca el impacto real de ransomware: sistemas rotos, operaciones interrumpidas, pérdidas de reputación y pérdidas financieras resultantes de la incapacidad de realizar las funciones normales de negocios, sin mencionar los costos de respuesta a incidentes y limpieza.

[Infografía: A multilayered defense against ransomware]

Estas son algunas soluciones y las mejores práctica que las organizaciones pueden adoptar e implementar para salvaguardar sus sistemas ante amenazas como WannaCry:

- Los exploits de ransomware aprovechan una vulnerabilidad en los servidores de Server Message Block (SMB). Poner un parche es crítico para defenderse contra los ataques de exploits en las fallas de seguridad. Un parche para este problema está disponible para sistemas Windows, incluso los que ya no tienen soporte de Microsoft. Cuando las organizaciones no pueden aplicar parches directamente, el uso de un parche virtual puede ayudar a mitigar la amenaza.

- Al implementar firewalls y sistemas de detección y prevención de intrusos se puede reducir la propagación de esta amenaza. Un sistema de seguridad que puede monitorear de forma proactiva ataques en la red, también puede ayudar a detenerla.

- Aparte de propagarse mediante exploit, también se ha reportado que WannaCry utiliza el spam como puerta de entrada. Por ello es importante identificar los correos electrónicos spam como amenazas, creados mediante ingeniería social que contienen exploits. Los administradores de sistemas y de TI deben implementar mecanismos de seguridad que protejan las terminales de correo electrónico con malware.

- WannaCry libera una gran cantidad de componentes maliciosos al sistema para llevar a cabo su proceso de encriptación. Mediante control de aplicaciones basado en una lista aprobada, puede prevenirse la ejecución de aplicaciones desconocidas y no deseadas. Al monitorear el comportamiento es posible impedir modificaciones inusuales del sistema. El ransomware utiliza distintas técnicas para infiltrarse; los encargados de seguridad deben hacer lo mismo para proteger sus sistemas.

- WannaCry es capaz de encriptar archivos almacenados en sistemas locales y redes compartidas. Al categorizar datos se puede mitigar cualquier daño, producto de una falla o un ataque, al proteger información crítica en el caso de que sea expuesta.

- La segmentación de la red ayuda a prevenir la propagación interna de esta amenaza. Un buen diseño de red puede ayudar a detener la propagación de una infección y reduce el impacto en la organización.

- Inhabilitar el protocolo SMB en los sistemas que no lo requieran. Al ejecutar servicios no requeridos se crean más caminos para que los atacantes aprovechen una vulnerabilidad.

Trend Micro XGen Security detecta y bloquea todas las etapas de infección de ransomware WannaCry.

Trend Micro Ransomware Solutions

Las empresas deben utilizar un enfoque multi-capa para mitigar los riesgos de las amenazas como ransomware.

Soluciones de correo electrónico y de entrada web como Trend Micro™ Deep Discovery™ Email Inspector e InterScan™ Web Security pueden prevenir que el ransomware llegue a usuarios finales. En cuestión de terminales, Trend Micro Smart Protection Suites ofrece la posibilidad de, con la más alta fidelidad de machine learning, monitorear el comportamiento y control de aplicaciones, y protección de vulnerabilidades que minimicen el impacto de estas amenazas. Trend Micro Deep Discovery Inspector detecta y bloquea el ransomware de las redes, mientras que Trend Micro Deep Security™ impide que esta amenaza alcance los servidores de la empresa -sin importar si son físicos, virtuales o están en la nube.

Para pequeños negocios, Trend Micro Worry-Free Services Advanced ofrece seguridad para email basado en la nube, a través de Hosted Email Security. Su protección de terminales también proporciona distintas capacidades como monitorización del comportamiento y de la reputación web en tiempo real, para ayudar a detectar y detener el ransomware.

Para usuarios domésticos, Trend Micro Security 10 provee una fuerte protección contra ransomware al bloquear sitios web maliciosos, correos electrónicos y archivos asociados con esta amenaza.

Los usuarios también pueden aprovechar las ventajas de las herramientas gratuitas de Trend Micro, como Trend Micro Lock Screen Ransomware Tool, diseñada para detectar y remover la pantalla de bloqueo del ransomware. Trend Micro Crypto-Ransomware File Decryptor Tool puede desencriptar archivos afectados por ciertas variantes de crypto-ransomware, sin tener que pagar el rescate.

Encuentre más información especializada de las soluciones de Trend Micro, Trend Micro Deep Security, Vulnerability Protection, TippingPoint, y Deep Discovery Inspector en esta página de soporte técnico.

Leave a Reply