Los investigadores, ya sean independientes o de los proveedores de seguridad, tienen la responsabilidad de dar a conocer de manera oportuna la información que han reunido para ayudar a la industria y a los usuarios. Incluso con las mejores intenciones, la divulgación inadecuada de información confidencial puede llevar a situaciones complicadas y algunas veces molestas. Pero, ¿qué puede considerarse exactamente divulgar información de manera “adecuada” y “responsable”? ¿Cuánta información es “demasiada información”?

A mediados de agosto de 2015, en un intento por informar a la gente, el grupo de seguridad turco Otku Sen publicó el código fuente para el ransomware llamado “Hidden Tear” y lo puso a disposición del público general en github. Hidden Tear utiliza la encripción AES y puede evadir las plataformas antivirus (AV) comunes ya que es un malware nuevo. Otku Sen también publicó un video para demostrar cómo funcionaba el ransomware.

El creador fue bastante específico sobre cómo no utilizar Hidden Tear como ransomware:

While this may be helpful for some, there are significant risks. Hidden tear may be used only for Educational Purposes. Do not use it as a ransomware! You could go to jail on obstruction of justice charges just for running hidden tear, even though you are innocent.

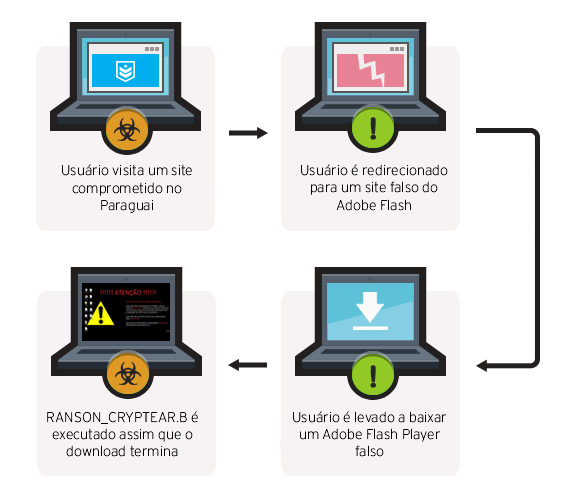

Desafortunadamente, mucha gente en el Internet puede ignorar esta advertencia. Esto fue evidente cuando Trend Micro descubrió un sitio web que había sido hackeado en Paraguay, y el cual distribuía ransomware detectado como RANSOM_CRYPTEAR.B. Nuestro análisis demostró que el sitio había sido comprometido por un hacker brasileño, y que el ransomware fue creado utilizando el código modificado de Hidden Tear.

Las Advertencia no son Policías

El sitio fue comprometido por primera vez del 15 de septiembre al 17 de diciembre. Y se vió comprometido nuevamente el 18 de diciembre. El sitio dirige a los usuarios a un sitio falso donde se puede descargar Adobe Flash, y donde se les pide que descarguen el nuevo Adobe Player. Una vez que se completa dicha descarga, el archivo se ejecuta automáticamente.

La modificación que se encuentra en RANSOM_CRYPTEAR.B incluye una imagen con un texto en portugués que remplaza al fondo de pantalla de la computadora del usuario. La nota de rescate exige $2,000.00 reales (US$496.94 dólares al 11 de enero) a través de Bitcoin, y está escrita en portugués. Algo más que hace único a este ataque es el hecho de que la clave generada se pierde dentro del archivo válido. La clave de desencripción generada se guarda dentro de un archivo .txt. Una vez que se coloca en la carpeta del escritorio, el malware comienza a encriptar los archivos. Al igual que con otro tipo de crypto-ransomware, esto dificulta mucho la recuperación de los archivos, incluso después de que la víctima haya pagado el rescate.

Responsabilidades Compartidas

Para prevenir o reducir los efectos del ransomware, Trend Micro siempre ha alentado a los usuarios a respaldar sus archivos con regularidad, y contar con una solución de seguridad actualizada ya que el pago de un rescate no es una garantía del 100% de que los archivos encriptados sean liberados (para consultar más información sobre el ransomware, lea el artículo Ransomware 101: Qué, Cómo y Por qué). Sin embargo, el aspecto más interesante de este incidente fue la circunstancia que permitió la distribución del ransomware en primer lugar: el hecho de que el código fuente estuvo disponible en un espacio público.

Pese a la advertencia y a las buenas intenciones, liberar información como esa no fue una decisión razonable. Tenga en cuenta que mucha gente en la Deep Web o en otros foros también utiliza advertencias explícitas como una manera de lavarse las manos. Incluso se puede afirmar que prohibir el uso de cierta tecnología o conocimiento lo hace aún más atractivo para los cibercriminales y los aficionados a las computadoras en general.

La industria de la seguridad debería ser muy cuidadosa cuando libera información que los creadores de amenazas podrían utilizar. Incluso si la intención de los investigadores o los proveedores de seguridad es informar al público, necesitan evaluar cuidadosamente los riesgos antes de dar a conocer información que posiblemente resulte dañina.

“Tenemos que enseñar física a nuestros niños, pero no cómo construir una bomba atómica. Necesitamos tener cuchillos en nuestras cocinas, pero no espadas samurái”, asegura Martin Roesler, Director de Investigación de Trend Micro. “Necesitamos compartir el conocimiento que permite entender el daño potencial, pero no la capacidad de provocarlo. Es como la medicina y el veneno – la diferencia entre ambos es la dosis. Necesitamos compartir el conocimiento de cómo funcionan los exploits pero no cómo utilizarlos. Necesitamos compartir el conocimiento de cómo funciona el malware, pero no es necesario compartir código de muestra para ello.

“Dependiendo de cada caso, para nuestra industria es decidir entre la necesidad de saber y la no necesidad de saber. Sólo el ‘pero quiero saber’ o el ‘quiero compartir’ no es relevante. Siempre debemos compartir con una audiencia específica, a través de un medio específico, lo que esta audiencia realmente necesita. Por ejemplo, debemos compartir, a través de canales seguros, con los proveedores de seguridad o con las empresas que son afectadas por un exploit. Por otro lado, debemos compartir, a través de canales públicos, a una audiencia amplia, lo que necesitan saber para protegerse. Existen diferentes audiencias, y cada audiencia debe tener diferentes canales y diferentes ‘dosis’ de información”.

Con información adicional de Michael Marcos

Leave a Reply