En los dos últimos años, los defraudadores lograron robar millones de dólares a las empresas al comprometer sus cuentas de correo electrónico oficiales, y a través del uso de dichas cuentas realizar transferencias electrónicas fraudulentas. En enero de 2015, el Centro de Denuncias de Delitos en Internet (IC3, por sus siglas en inglés) y el FBI anunciaron un servicio público que advierte de un “fraude sofisticado” dirigido a las empresas que trabajan con proveedores extranjeros. Es evidente que ha habido un mayor número de intrusiones a las computadoras relacionadas con los fraudes de BEC, en los que han participado defraudadores que se hacen pasar por ejecutivos de alto nivel, y que envían correos electrónicos de phishing de fuentes aparentemente legítimas, y solicitan transferencias electrónicas a cuentas alternas fraudulentas. Estos métodos finalmente se derivan en una intrusión exitosa y en un acceso irrestricto a las credenciales de sus víctimas.

¿En qué consiste un Correo Electrónico Empresarial Comprometido?

El FBI define al Correo Electrónico Empresarial Comprometido (BEC) como un fraude sofisticado que va dirigido a las empresas que trabajan con proveedores y negocios extranjeros que regularmente realizan pagos mediante transferencias electrónicas. Conocidos antes como fraudes “Man-in-the-Email”, estos esquemas comprometen las cuentas oficiales de correo electrónico para realizar transferencias de fondos no autorizadas. De acuerdo con el FBI, los fraudes BEC ya les costaron a las víctimas en Estados Unidos casi $750 millones de dólares y afectaron a más de 7,000 personas entre octubre de 2013 y agosto de 2015. A través de este tipo de fraude, los cibercriminales se han hecho de más de $50 millones de dólares de las víctimas que viven fuera de los Estados Unidos.

¿Cómo funciona?

Los fraudes BEC comienzan a menudo con un atacante que compromete la cuenta de correo de un ejecutivo o un correo electrónico público. Normalmente se hace esto usando malware keylogger o métodos de phishing, donde los atacantes crean un dominio que se parece mucho al de la compañía a la que están atacando, o un correo electrónico falso que engaña al destinatario para que proporcione detalles de las cuentas. Mediante el monitoreo de la cuenta de correo comprometida, el defraudador tratará de determinar quién inicia las transferencias y quién las solicita. Los responsables realizan una amplia investigación con el fin de identificar a una compañía que haya tenido cambios de personal del área de finanzas, o compañías en las que los ejecutivos estén viajando, o mediante la organización de una conferencia telefónica para inversionistas y utilizar esto como una oportunidad para ejecutar el esquema.

Los fraudes BEC tienen tres versiones:

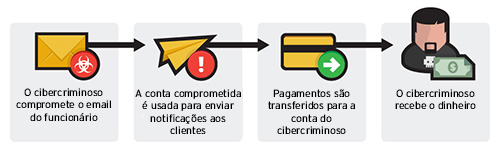

Versión 1

Esta versión, que también se ha conocido como “El Esquema de la Factura Fraudulenta”, “La Estafa del Proveedor” y “El Esquema de Modificación de Facturas”, involucra normalmente a una empresa que tiene una relación establecida con un proveedor. El defraudador solicita enviar fondos electrónicamente para pagar una factura a una cuenta alterna fraudulenta a través de un correo electrónico, un teléfono o un fax falsos.

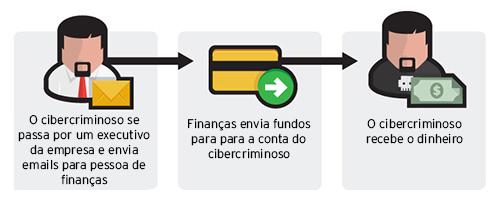

Versión 2

En esta versión, los defraudadores se identifican a sí mismos como ejecutivos de alto nivel (Director de Finanzas, Director General, Director de Tecnología, etc.), abogados, u otro tipo de representante legal y pretenden estar manejando asuntos confidenciales o urgentes, e inician una transferencia electrónica a una cuenta que controlan. En algunos casos, la solicitud fraudulenta de la transferencia electrónica se envía directamente a la institución financiera con instrucciones de enviar con urgencia los fondos al banco. Este fraude es conocido como el “Fraude del CEO”, “El Fraude del Ejecutivo Comercial”, “Suplantación” y “Fraudes Electrónicos de la Industria Financiera”.

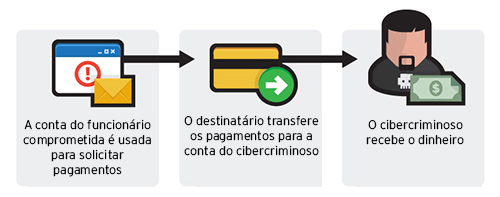

Versión 3

Similar a las dos versiones anteriores, una cuenta de correo electrónico de un empleado es hackeada y entonces se utiliza para hacer solicitudes de pagos de facturas a las cuentas bancarias controladas por los defraudadores. Se envían los mensajes a varios proveedores que se han identificado en la lista de contactos del empleado. La empresa podría no enterarse de este esquema hasta que sus proveedores revisan el estatus del pago de la factura.

El fraude utiliza principalmente la ingeniería social, y normalmente no necesita de la penetración sofisticada a los sistemas. A diferencia de los fraudes de phishing, los correos electrónicos utilizados en los fraudes BEC no se envían de manera masiva para evitar ser marcados como no deseados, normalmente instruyendo a las víctimas para que actúen rápidamente o con confianza cuando transfieran los fondos.

Caso de Estudio: Los Keyloggers Predator Pain, Limitless y Hawkeye

En 2014, los hallazgos revelaron que los cibercriminales no se limitan a los métodos de ataque comunes para robar información. De acuerdo con los investigadores de Trend Micro, los cibercriminales detrás de los keyloggers Predator Pain y Limitless utilizaron herramientas enviadas a través de correos electrónicos, los cuales contenían un keylogger que enviaba información de regreso al criminal. De igual manera, en junio de 2015, dos cibercriminales nigerianos conocidos como “Uche” y “Okiki” utilizaron un simple keylogger llamado Hawkeye. La herramienta comprometió correos electrónicos comerciales, lo que les permitió secuestrar transacciones al enviar detalles de pagos alternos, dirigiendo el pago directamente a los bolsillos de los criminales.

Los cibercriminales detrás de estas operaciones tenían objetivos indistintos, pero fueron tras industrias específicas donde pensaban que tendrían gran éxito.

Cómo evitar ser una víctima

Se recomienda que las empresas estén alertas y que capaciten a sus empleados sobre cómo evitar ser víctimas de los fraudes BEC y de otros ataques similares. Es importante saber que a los cibercriminales no les importa el tamaño de la empresa – cuantas más sean las víctimas, mucho mejor. Además, los cibercriminales no tienen que ser técnicos expertos ya que pueden encontrar las herramientas y los servicios que satisfacen todos los niveles de conocimiento técnico en el submundo criminal. A medida que el mundo depende cada vez más y más de los servicios en línea como el correo web, podría ser suficiente una cuenta comprometida para robar a una empresa. Por lo tanto, aquí presentamos algunos consejos de cómo mantenerse protegidos y seguros:

- Inspeccione cuidadosamente todos los correos electrónicos. Sea cauteloso con los correos electrónicos irregulares que envíen los ejecutivos de alto nivel, ya que pueden utilizarse para engañar a los empleados para que actúen con urgencia. Revise los correos electrónicos que soliciten la transferencia de fondos para determinar si la solicitud sale de lo ordinario.

- Capacite a sus empleados. Si bien los empleados son el recurso más grande de una compañía, también son el eslabón más débil cuando se trata de la seguridad. Comprométase a capacitar a sus empleados de acuerdo con las mejores prácticas de la compañía. Recuérdeles que una cosa es apegarse a las políticas de la compañía, y otra desarrollar buenos hábitos de seguridad.

- Verifique los cambios que se hagan cuando se realizan los pagos al proveedor usando una aprobación secundaria del personal de la compañía.

- Manténgase informado de los hábitos de sus clientes, incluyendo los detalles y las razones detrás de los pagos.

- Confirme las solicitudes de transferencia de fondos cuando se utilice la verificación telefónica como parte de la autenticación de doble factor, utilice números conocidos, no los detalles proporcionados en las solicitudes enviadas por correo electrónico.

- Si usted sospecha que ha recibido un correo de un fraude BEC, reporte inmediatamente el incidente a las autoridades o presente una denuncia en el IC3.

Leave a Reply