Actualmente el robo de identidad representa una mina de oro para los cibercriminales. Tan sólo en 2016, esta actividad y el fraude provocaron pérdidas que alcanzaron un valor récord de $16,000 millones de dólares. Pero ¿qué sucede exactamente con la información que ha sido robada?

La mayoría de la gente ya se ha enterado que el robo de identidad es un riesgo latente gracias a los casos que han tenido gran resonancia en los dos últimos años, como el ataque sufrido por Yahoo en la segunda mitad de 2016. Si bien el robo de identidad es algo preocupante de por sí, el daño tangible y real normalmente se manifiesta después, cuando el atacante utiliza la información que ha hurtado para propósitos malintencionados.

Esto puede tener consecuencias devastadoras para el usuario, especialmente cuando el atacante comienza a afectar aspectos importantes de su vida como la información relacionada con tarjetas de crédito, servicios bancarios y de seguros. De hecho, muchos usuarios no saben que han sido atacados y son sorprendidos cuando tienen que enfrentar las consecuencias del fraude por identidad.

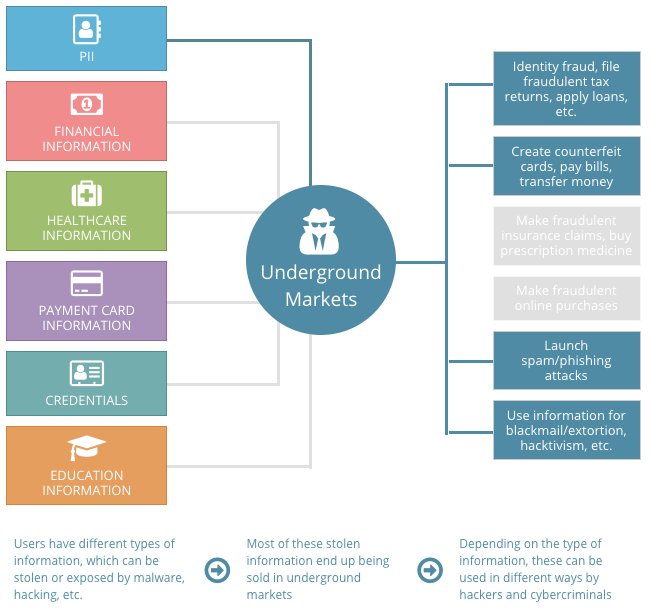

Pero ¿dónde termina exactamente esta información? ¿Se vende en los mercados clandestinos? ¿Tal vez junto con otra información que se ha extraído y que se vende a compañías legítimas? ¿Se utiliza para cometer pagos fraudulentos? Antes de ahondar más en el tema de a dónde van a parar la información y los datos robados, primero veamos cómo es que son sustraídos.

¿Cómo se roba la información?

Aunque la frecuencia de los incidentes de alto perfil podrían llevar al público general a pensar que el hackeo es la principal causa del robo de información, los datos que hemos reunido de nuestro reporte titulado Siga los Datos: Diseccionando las Brechas de Datos y Derribando los Mitos revela que, de 2005 a 2015, la pérdida o robo de dispositivos fue en realidad la principal causa del robo de información. Sin embargo, en términos de prevalencia, el hackeo y al malware no se quedaron muy atrás. La divulgación accidental y las fugas internas también figuraron entre las principales causas.

¿Qué sucede con la información que se ha robado?

Normalmente, lo que determina el destino de la información robada es su tipo. Estos son algunos ejemplos específicos de lo que le sucede.

Información Personalmente Identificable

La información personalmente identificable (PII – Personally Identifiable Information) son los datos que se utilizan para identificar, localizar o establecer contacto con un individuo específico. Algunos ejemplos de este tipo de información incluyen nombres, fechas de nacimiento, direcciones, números de seguridad social, teléfonos y otros datos que se emplean para distinguir o identificar a una persona.

La PPI, que es la clase de datos más robada, es muy versátil en cuanto al uso que le pueden dar los cibercriminales. Con frecuencia los atacantes optan por ataques maliciosos que afecten directamente a la víctima solicitando tarjetas de crédito o préstamos y reclamando devoluciones de impuestos fraudulentas a nombre del usuario. Por otro lado, también se puede afectar a la víctima indirectamente cuando su PII se vende a empresas de marketing o compañías que se especializan en campañas de correo basura (spam).

Información Financiera

La información financiera incluye datos que se utilizan para realizar las actividades financieras de un individuo, como el manejo de cuentas bancarias, cuentas de facturación, seguros y otros datos que se pueden emplear para tener acceso a las cuentas o procesar transacciones financieras.

Cuando se roba esta información, las finanzas de un usuario podrían verse enormemente afectadas. Un cibercriminal puede utilizarla para llevar a cabo actividades maliciosas sencillas como pagar facturas, realizar transacciones fraudulentas en línea y transferir el dinero desde las cuentas bancarias de las víctimas. Los criminales y otros grupos más sofisticados pueden incluso falsificar las tarjetas de crédito para su propio uso.

Información Médica

La información médica incluye los datos que se utilizan para que una persona reciba servicios médicos, como expedientes, seguros y otra información relacionada.

Es similar a la PII pues también contiene una gran cantidad de información que identifica a un usuario. Aunque de igual forma puede revelar la información personal de un individuo, la información médica puede utilizarse para comprar medicamentos prescritos que no pueden comprarse sin receta. Esto puede llevar al abuso, especialmente cuando los medicamentos prescritos se relacionan con el consumo de drogas.

Información Educativa

La información educativa se refiere a los datos de una persona relacionados con su educación académica. Esto incluye expedientes y registros escolares.

Si bien la información educativa no produce resultados inmediatos de la misma forma que la información financiera, expone a los usuarios al chantaje y la extorsión. Además, el atacante puede usar este tipo de información para intimidar o engañar a los usuarios para que cedan a sus demandas. De igual manera, los cibercriminales también pueden utilizar esta información para realizar ataques de phishing al hacerse pasar por estudiantes o funcionarios de una institución académica.

Información de tarjetas de crédito

La información de tarjetas de crédito se refiere a los datos que se encuentran en los medios de pago de una persona, los cuales incluyen datos sobre tarjetas de crédito o débito, así como otra información relacionada.

Al igual que la información financiera, estos datos pueden afectar las finanzas del usuario. Sin embargo, pueden ser incluso más peligrosos debido a que pueden utilizarse para hacer compras y transacciones inmediatas en línea con la información contenida en la tarjeta. La información financiera y de tarjetas de crédito con frecuencia se correlaciona.

Credenciales de los Usuarios

Las credenciales digitales o en línea se refieren a los datos que se utilizan para verificar que el usuario es realmente quien dice ser. Éstos incluyen correo electrónico, nombres de usuario y contraseñas, así como las credenciales para comprar en línea.

El robo de las credenciales de los usuarios podría ser incluso más peligroso que la PII, pues esencialmente expone las cuentas en línea de la víctima al mal uso. Muchas veces el correo electrónico se utiliza para verificar las credenciales y almacenar la información de otras cuentas, y una cuenta de correo comprometida puede derivarse en más casos de fraude y robo de identidad. Las cuentas de correo electrónico y de medios sociales también se pueden utilizar para lanzar ataques de spam y phishing, mientras que otros cibercriminales podrían usar las cuentas robadas para realizar actividades de espionaje o robar propiedad intelectual de la organización de la cual el usuario forma parte.

De acuerdo con nuestra investigación, también contamos con evidencia de que este tipo de información está interrelacionada. Si un tipo de datos, como los de salud, son usurpados, existe también una alta posibilidad de que otros tipos de datos también pudieran haber sido comprometidos.

Por ejemplo, un cibercriminal logra hacerse de las credenciales de correo electrónico de un usuario. Desafortunadamente para la víctima, este correo también contiene estados de cuenta de tarjetas de crédito, lo que le da a los criminales acceso a la información bancaria que puede usar para solicitar posibles préstamos con el nombre del usuario. Este correo electrónico también contiene la cuenta de Facebook del usuario, que utiliza la misma contraseña que su correo electrónico. En un solo ataque, el cibercriminal ya tiene acceso a una gran cantidad de información – la suficiente para realizar varios tipos de fraude de identidad.

[spacer height=”30″ mobile_hide=”true”]

¿Cuánto vale la información personal?

En un estudio realizado en 2015, Trend Micro pidió a más de mil individuos de todo el mundo dar un valor monetario a sus datos. Cabe resaltar que los participantes en el estudio asignaron el valor más alto a sus contraseñas:

La PII no tiene un valor monetario tangible en los mercados clandestinos ya que el precio de la información robada depende de lo útil que le sea a los defraudadores. Podrá observar aquí los precios de los datos robados que encontramos durante nuestra investigación en los mercados clandestinos para el estudio antes mencionado (los precios son en US dólares en 2015).

- La PII se vende normalmente por línea, a $1 dólar cada una.

- Los reportes de crédito completos de la gente que cuenta con calificaciones FICO23 muy altas están disponibles para su compra por $25 dólares cada uno.

- Documentos digitalizados como pasaportes, licencias de conducir, facturas de servicios y otros están disponibles para su compra de $10 a $35 dólares por documento.

- En todo el mundo, las credenciales para iniciar sesión en los bancos se venden entre $200 y $500 dólares por cuenta en los mercados de la Deep web.

- Las cuentas de varios operadores de telefonía móvil de Estados Unidos están disponibles por hasta $14 dólares por cuenta.

- Las cuentas maduras de PayPal y eBay (cuentas con años de historial transaccional) se venden por hasta $300 dólares cada una. Este tipo de cuentas tienen menos posibilidades de ser consideradas como transacciones sospechosas.

¿Qué se puede hacer para atenuar el robo de identidad?

Debido al alcance del robo de identidad, los usuarios y organizaciones deben ser muy cuidadosos con la información personal. A continuación, algunas formas de minimizar o incluso detener los intentos de robar identidades.

[image url=”https://documents.trendmicro.com/images/TEx/articles/Identity-Theft-Mitigation.jpg” raw=”true” alignment=”center” margin_left=”15″ margin_right=”15″ margin_top=”15″ margin_bottom=”15″ width=”825″ height=”500″]

Las Soluciones de Trend Micro:

Además de las mejores prácticas descritas anteriormente, los usuarios pueden considerar soluciones como Trend Micro™ Security y Trend Micro Internet Security, que ofrecen protección efectiva contra el robo de identidad. Además, las empresas pueden monitorear todos los puertos y los protocolos de red para detectar las amenazas avanzadas y brindar protección contra los ataques dirigidos a través de Trend Micro™ Deep Discovery™ Inspector.

Leave a Reply