Nuestra investigación sobre la vulnerabilidad iOS Quicksand (designada como CVE-2015-5.749) nos lleva a la conclusión de que esta brecha de seguridad, a pesar de sus graves riesgos para los datos confidenciales, es difícil de explotar debido a sus condiciones específicas requeridas.

Por ejemplo, el producto MDM debe soportar y utilizar la función de “configuración push”; esta característica normalmente le permite a un administrador del dispositivo enviar información de configuración, junto con las aplicaciones que se envían al dispositivo del usuario. Esta es una práctica que Apple desalienta.

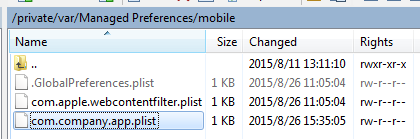

Profundizando en la arena movediza

En base a los informes, la vulnerabilidad Quicksand evita la protección del sandbox iOS y afecta los clientes para la gestión de dispositivos móviles (MDM). Las versiones de iOS anteriores a la 8.4.1 liberadas en agosto 2015 se ven afectados por este problema de seguridad. Tenga en cuenta que las soluciones móviles de Trend Micro con características de MDM no son vulnerables a esta brecha de seguridad o a cualquier ataque que pueda aprovechar esta vulnerabilidad en el futuro.

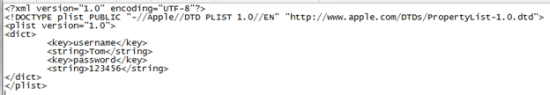

El sandbox de iOS permite la separación o el aislamiento de cada aplicación de otras aplicaciones, así como del sistema operativo (OS). Funciona como una medida de seguridad, una especie de “red de seguridad” con el fin de prevenir que cualquier aplicación maliciosa acceda a los contenidos de las otras aplicaciones en el dispositivo. Sin embargo, la explotación exitosa de esta vulnerabilidad permite a los atacantes utilizar una aplicación con código malicioso para ver la información almacenada en la configuración de otras aplicaciones en el interior del dispositivo.

Por otro lado, un atacante podría posiblemente también engañar a un empleado o usuario para que instale una aplicación (que en realidad es el malware) en el cliente MDM a través de la App Store o un certificado de empresa. En el aprovisionamiento de la empresa, las organizaciones y las empresas pueden crear sus propias aplicaciones internas sin necesidad de pasar por la tienda de Apple para el control y la verificación.

Imagine un entorno empresarial en el que las aplicaciones desarrolladas por ellos se implementen por los clientes de MDM. Estos clientes MDM son utilizados por los administradores de TI para poder controlar y supervisar los dispositivos de los empleados que acceden a la red corporativa y a la información sensible. Un atacante podría aprovechar esta “fuente de confianza” y engañar a los empleados para que instalen una aplicación maliciosa que viene de su MDM pensando que es legítimo.

Mantener las cosas en (seguridad) perspectiva

Aunque existen graves riesgos para los datos de la empresa si esta vulnerabilidad se explota, el impacto es mínimo. Por un lado, no todos los dispositivos iOS tienen clientes MDMs. Aconsejamos a los usuarios que actualicen sus dispositivos iOS a su última versión. Para aplicaciones diseñadas a la medida por la empresa, es muy importante que los empleados verifiquen primero con sus administradores de TI si las aplicaciones implementadas son válidas y legítimas. Esto podría prevenir que cualquier aplicación maliciosa entre en la red corporativa y en consecuencia, se lleve a cabo el robo de datos confidenciales.

Trend Micro detecta esta amenaza como IOS_PushCfgVul.A.

Leave a Reply