Actualmente las empresas se jactan de poder responder rápidamente a los cambios de las condiciones de su entorno de seguridad. Desafortunadamente, los criminales cibernéticos hacen exactamente lo mismo. Muestra de ellos es una familia de malware que se descubrió recientemente, la cual afecta a los sistemas de punto de venta (PoS) y que se distingue por la velocidad con la que roba información y la envía a los atacantes. A este ataque lo hemos denominado FastPOS, por la velocidad y la eficiencia con la que roba información de tarjetas de crédito.

FastPOS está diseñado para extraer rápidamente los datos robados de las tarjetas de crédito, en lugar de almacenarlos localmente en un archivo y enviarlos periódicamente a los atacantes. Esto sugiere que pudo haberse diseñado para utilizarse en un entorno de red mucho más pequeño. Por ejemplo, donde el gateway de red primario es solamente un módem DSL con puertos que se conectan al sistema de PoS.

Su Llegada y Objetivos

FastPOS (que identificamos como TSPY_FASTPOS.SMZTDA) llega a sus objetivos potenciales de tres medios distintos:

- Enlaces a un sitio médico comprometido que habla sobre técnicas quirúrgicas láser

- Un servicio para compartir archivos en tiempo real

- Transferencia directa de archivos a través de VNC

Los dos primeros métodos requieren algún tipo de ingeniería social para que los usuarios ejecuten el malware; el tercero requiere que se comprometan las credenciales de cierto tipo de la compañía u obtener los nombres de usuario y contraseñas necesarios mediante la fuerza bruta.

Las víctimas de esta amenaza en particular están distribuidas por todo el mundo: logramos identificar víctimas en las siguientes regiones

- América: Brasil y Estados Unidos

- Asia: Hong Kong, Japón y Taiwán

- Europa: Francia

También las industrias varían. Una de las víctimas en Estados Unidos fue una clínica veterinaria; otras incluyeron a compañías de los sectores de alimentos y logística. En algunos casos, la víctima se encontraba en oficinas remotas que contenían acceso abierto a VNC.

El robo de información

FastPOS envía de inmediato la información que roba al atacante, en lugar de almacenarla de manera local y cargarla a intervalos. Aunque esto puede parecer una actividad errante de la red, dados los dispositivos que se utilizan actualmente (que se conectan constantemente) este tipo de actividad se puede ocultar con relativa facilidad. Y lo hace con los dos métodos que utiliza para robar la información: el registro de pulsaciones del teclado (key logging) y RAM scraping.

La manera en que se implementa el mecanismo para registrar las pulsaciones de las teclas es parecida a la versión que se encuentra en NewPOSThings. Las pulsaciones registradas no se almacenan en un archivo dentro del sistema afectado; se almacenan en la memoria. Después se envían al atacante una vez que se pulsa la tecla Enter. Dependiendo de los procedimientos del negocio que ha sido víctima, la información hurtada puede incluir las credenciales de los usuarios, la información personalmente identificable (PII) de los clientes y de los empleados, e incluso la información de pagos. (Para ayudar a los atacantes cuál corresponde a qué, el título de la ventana de donde se robaron estas pulsaciones del teclado también es registrado e incluido con los datos).

El RAM scraper está diseñado para robar únicamente la información de tarjetas de crédito. Se realiza una serie de pruebas para asegurarse de que el RAM scraper es capaz de robar números de tarjetas válidos.

Una característica de este RAM scraper que no se utiliza con frecuencia en otras partes es la verificación del código de servicio de las tarjetas. Normalmente, una tarjeta que contiene los códigos de servicio 101 o 201 se puede utilizar en todo el mundo. La única diferencia es que el código de servicio 201 especifica que debe utilizarse el chip de las tarjetas EMV más recientes, donde sea factible. También se excluyen las tarjetas que requieren números de identificación personal (NIP) para realizar transacciones.

Extracción de Datos

Como se dijo con anterioridad, FastPOS no almacena la información o los registros de estatus localmente. Lo que hace es cargarla de inmediato en un servidor C&C, lugar en el que se codifica dentro del malware. Esto se aplica tanto al registro de las pulsaciones del teclado como de la información que el RAM scraper extrae.

La manera en que se carga la información también es poco usual. Se envía como parámetros al URL del servidor C&C, como se muestra a continuación:

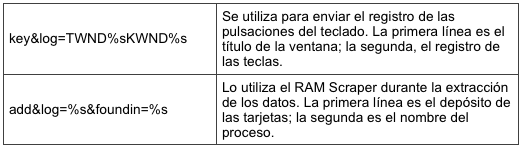

Este ejemplo particular envía de regreso los datos del RAM scraper. Los dos comandos de extracción utilizados son los siguientes:

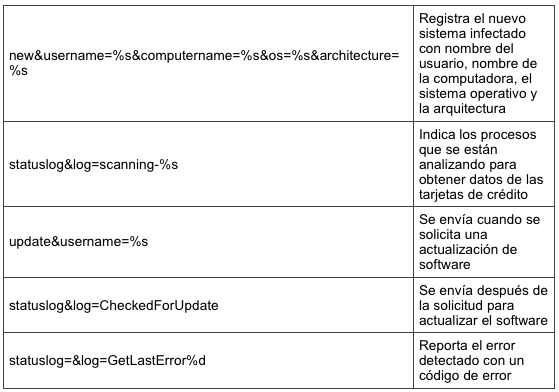

De igual manera, los registros y la información del sistema se envían con los siguientes comentarios:

El uso que se hace de GET podría considerarse algo raro. El comando GET normalmente se utiliza para recuperar archivos, mientras que el comando POST se utiliza para enviar información a un servidor. Aquí ese no parece ser el caso. El servidor C&C contesta con la respuesta HTTP 200 estándar. Una posibilidad es que el uso de un comando GET se diseñó para despertar menos sospechas; después de todo, este es el mismo comando que se utiliza cuando un navegador recupera un sitio web.

Algo más para tomar en cuenta: aquí el hecho de no utilizar HTTPS significa que los datos de la víctima se envían “claros”, sin ninguna encripción. Esto significa que otros creadores de amenazas podrían robarlos, quienes son capaces de interceptar el tráfico de la red, haciendo que el usuarios se convierta doblemente en una víctima.

¿Quiénes crearon FastPOS, y quiénes lo usan?

Con amenazas como esta normalmente nos preguntan quiénes crearon este malware, y quiénes la utilizan. Aunque no tenemos respuestas definitivas, hay algunos indicios interesantes.

Las publicaciones hechas en un foro de 2015 mostraban a un usuario que ponía muestras de código para el malware que utilizaba el mismo mutex que nuestras muestras de FastPOS:

¿Coincidencia? Podría ser. Sin embargo, note las líneas del código para enviar secuencias de teclas: KWND y TWND. El mismo usuario también las pone en otras publicaciones:

¿Y quiénes lo usan? Podemos obtener algunas pistas de este anuncio en particular:

Este anuncio es para un sitio en el que otros usuarios pueden comprar información robada de tarjetas. ¡Lo que no es usual es que descubrimos que la dirección IP de este sitio fue utilizada por FastPOS como un servidor C&C! En resumen, la persona detrás de FastPOS está vendiendo credenciales robadas a través del mismo servidor que se utiliza para recibir estas credenciales.

Nuestra sesión informativa técnica contiene más detalles de esta amenaza, incluyendo: un cronograma de su desarrollo, más detalles técnicos, así como un resumen de la información de las tarjetas que se vendió.

Conclusiones

El diseño de FastPOS lo diferencia de otras familias de malware POS. Parece estar diseñado para operar en situaciones en las que una gran red de escala empresarial podría no estar presente: en cambio, está diseñado para entornos con un tamaño mucho más pequeño. Podrían ser casos en los que el gateway de red principal es un módem DSL sencillo con puertos que se conectan al sistema POS. En esta situación, el objetivo dependería casi exclusivamente de la detección en el endpoint y menos de la detección al nivel de la red.

Una solución para las víctimas sería adaptar el control de aplicaciones de los endpoints o crear listas blancas, lo que reduce la exposición a los ataques al asegurar únicamente asociadas con las aplicaciones contenidas en la lista blanca que pueden instalarse. Las soluciones avanzadas como Trend Micro™ Security, Trend Micro™ Smart Protection Suites, y Trend Micro Worry-Free™ Business Security que pueden proteger los sistemas de los usuarios cuentan con características que pueden ayudar a combatir las amenazas de punto de ventas.

Leave a Reply