En los primeros cuatro meses de 2016, descubrimos nuevas familias y variantes de ransomware, vimos nuevas rutinas viciosas, y fuimos testigos de cómo los autores detrás de estas operaciones están llevando el juego del ransomware a nuevos niveles. Todos estos desarrollos establecen al crypto-ransomware como una empresa criminal bastante lucrativa. Como lo pronosticamos, este año pinta para convertirse en el año de la extorsión en línea, y aunque la industria de la seguridad puede estar haciendo un trabajo admirable para estar al día con las tácticas más recientes y brindando las soluciones adecuadas, el público y las organizaciones que no están muy bien informados pueden ser los destinatarios de un malware devastador que puede destruir archivos personales y corporativos, así como provocar enormes pérdidas financieras.

Ingresando a nuevos territorios

En febrero pasado, el Centro Médico Presbiteriano de Hollywood fue atacado por el ransomware Locky, el cual afectó directamente a las salas de emergencia del hospital. Dicho establecimiento pagó un rescate que ascendió a los $17,000 dólares para desencriptar los archivos. Poco después, el Hospital Metodista de Henderson, Kentucky fue golpeado por Locky, bloqueando el acceso a los archivos de los pacientes. Estos dos ejemplos pusieron vidas en peligro pero parecía que fueron especialmente dirigidos y que buscaban deliberadamente obtener un jugoso rescate.

La siguiente etapa del crypto-ransomware

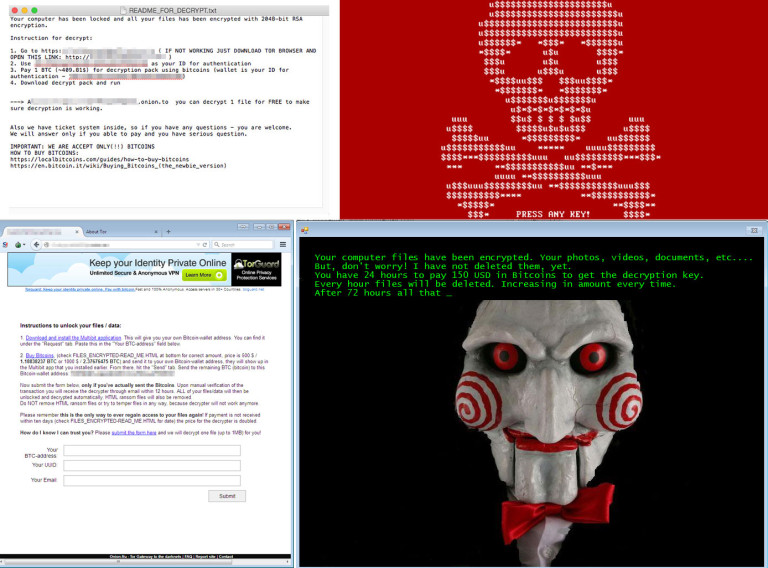

Incluso los elementos básicos del crypto-ransomware están evolucionando. Los criminales electrónicos están explorando nuevas formas de personalizar los ataques en un intento por entrar a la cabeza de la víctima. Y esto es sólo la superficie. En términos de rutinas, este crypto-ransomware se está volviendo más creativo al utilizar macros y scripts, desplegando páginas con apariencia profesional, o añadiendo nuevas funciones para ejercer más presión en sus víctimas como modificar el registro de arranque principal de una computadora, atravesando redes y también cruzando plataformas. Otros actores antes conocidos por propagar diferentes tipos de amenazas (como el malware dirigido a la banca en línea) parecen también haber saltado al vagón del crypto-ransmoware. Este parece ser el caso para las campañas del spam DRIDEX que tienen similitudes claras con las de LOCKY.

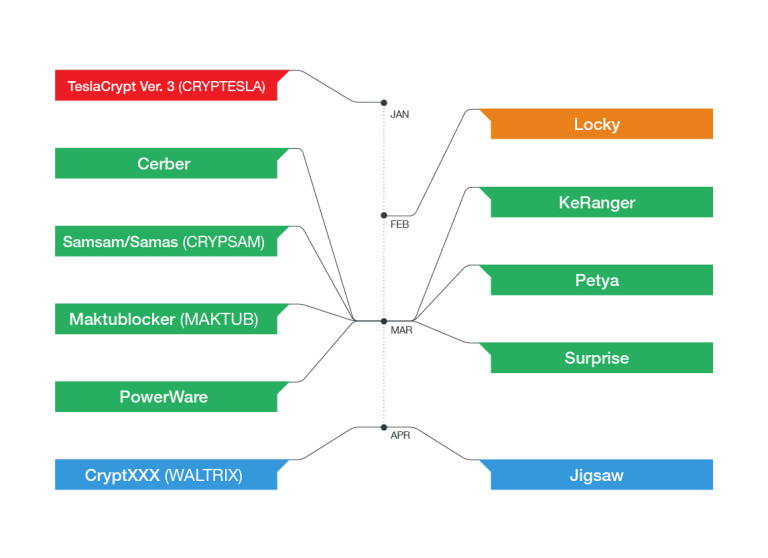

Estas son algunas de las principales amenazas que han sobresalido en el primer trimestre de 2016:

- KeRanger se convierte en el primer ransomware que atacó con éxito a Mac OS

- MAKTUBLOCKER envía mensajes de correo electrónico que contienen nombres completos y direcciones de correo de los usuarios para que parezcan legítimos y convenzan a estos usuarios de descargar este crypto-ransomware

- SAMAS/SAMSAM encripta los archivos de las redes, buscando y atacando sistemas que corren servidores JBoss vulnerables

- CERBER añade una capacidad de ‘voz’ para exigirle verbalmente a los usuarios pagar el rescate

- PowerWare abusa de Windows PowerShell para dejar un pequeño rastro de la inspección cuando es posible

- PETYA sobreescribe un registro de arranque maestro de un Sistema afectado y no le permite la entrada a los usuarios

- JIGSAW copia todos los archivos del usuario, elimina los originales, y destruye las copias gradualmente

Cursos de Colisión

Ya hemos mencionado casos notables de ransomware que atacaron a las organizaciones de salud. Y éstas con frecuencia son objetivos fáciles porque carecen de la seguridad que pueda manejar las amenazas cibernéticas. Si seguimos la ruta del dinero, los próximos objetivos pueden ser otros negocios y organizaciones que tampoco tienen una seguridad electrónica sofisticada y que no crean respaldos de sus datos extremadamente críticos.

Imagine si un banco de Wall Street fuera golpeado con ransomware. ¿Cuántos datos de la clientela se perderían? Creemos que algunos creadores de amenazas pasarán del enfoque azaroso y procederán con atacar a las compañías que dependen mucho de sus datos corporativos, y procederán desde ahí. Por supuesto, muchas seguirán intentando atacar a los usuarios domésticos para lograr un flujo más sostenido de dinero sucio. En una entrevista anterior de CTO Insights con Raimund Genes, CTO de Trend Micro, se le dijo a la audiencia que pagar rescates sólo alimentaba el crimen cibernético. “Si todos sus datos están encriptados, si la única forma de recuperar los datos es pagarle a los criminales, lo entiendo. Pero, ¿eso es bueno? Por supuesto que no”.

Una parada inevitable

Prevenir el ransomware puede ser difícil, pero existen varias maneras de respaldar los datos. Desde las unidades de disco duro hasta los respaldos en la nube, la mentalidad adecuada y saber cómo mitigar los efectos del ransoware.

Hay soluciones temporales. Cuando se minimizan los daños y los usuarios se reservan pagar el rescate o perder los archivos permanentemente, funciona. Y alentamos encarecidamente a los usuarios/empleados, así como a las empresas, seguir nuestra regla básica del 3-2-1 para respaldar los datos.

En cuanto a lo que dicta la etiqueta de Internet, los usuarios no deben abrir ningún archivo adjunto que sea enviado por usuarios desconocidos. Asegúrese de que los sitios visitados sean https, o utilice marcadores para los sitios que visita regularmente. Siempre actualice el sistema operativo o el software con las versiones más recientes si están disponibles, y evite abrir los anuncios emergentes.

Soluciones preventivas

Ya que el crypto-ransomware ahora se está utilizando para paralizar a las organizaciones, los administradores de TI deben tratar a esta amenaza no sólo como un caso pre-individual, sino como un problema de toda la organización. Se recomienda ampliamente capacitar a los empleados sobre la seguridad en Internet. También los datos deben categorizarse y almacenarse como corresponde. Los datos altamente clasificados deben almacenarse por separado y el acceso a ellos debe ser limitado. Los administradores de TI también deban asegurarse de que los sistemas tengan software y sistemas operativos actualizados para evitar que las amenazas se anclen en las vulnerabilidades.

Debido a que hay formas en que el ransomware infecte a una computadora, Trend Micro ofrece diferentes soluciones para proteger a los clientes individuales y las redes. Estas incluyen un enfoque holístico en la web, el correo electrónico y la reputación de archivos, listas blancas de aplicaciones, así como la prevención de explotaciones. Trend Micro™ Security, Trend Micro™ Smart Protection Suites y Trend Micro Worry-Free™ Business Security puede proteger a los usuarios y organizaciones contra estas amenazas al detectar a los archivos maliciosos y los mensajes de correo electrónico antes de que puedan infectar a un sistema y provocar mayores daños. Esta solución también puede bloquear todos los URLs maliciosos relacionados que puedan contener o propagar ransomware. Los sistemas con Trend Micro™ Smart Protection Suites también están protegidos contra esta amenaza a través del Trend Micro Endpoint Application Control.

Resumen

Pensemos en el crypto-ransomware como una empresa cibercriminal; tiene jugadores establecidos, startups, y todos ellos prosperan a partir de la capacidad de respuesta de sus objetivos. Su comportamiento sigue a la manera en que respondemos a la amenaza. Si seguimos alimentando al crimen cibernético, más crecerá. Cortémoslo de raíz y los atacantes buscarán nuevas formas de obtener lo que quieren. Para detener a esta empresa criminal, las organizaciones y los individuos deben prepararse para poder enfrentar esta amenaza. De lo contrario, hágase de la seguridad adecuada para evitar y prevenir ser una víctima.

Con información adicional de Anthony Melgarejo, Joselito de la Cruz y Marvin Cruz

Leave a Reply