Por Jaromir Horejsi and Daniel Lunghi (Investigadores de amenazas)

Observamos una campaña reciente la cual está dirigida principalmente a instituciones financieras y organizaciones gubernamentales en la región de América del Sur y particularmente en Colombia. En esta publicación cubriremos todas las actividades que observamos, las herramientas de acceso remoto (RAT) utilizadas, las técnicas y procedimientos de la campaña y sus indicadores de compromiso (IoC). Nuestros hallazgos indican que la campaña parece ser el trabajo de un grupo involucrado en el compromiso de correo electrónico comercial (BEC) o ciberdelito, y es poco probable que sea una amenaza persistente avanzada (APT).

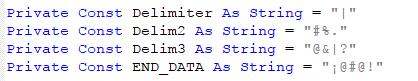

Vale la pena señalar que el grupo de atacantes utiliza YOPmail, un servicio de dirección de correo electrónico desechable para su servidor de comando y control (C&C). La carga útil, escrita en Visual Basic 6, es una versión personalizada de una herramienta de acceso remoto llamada “Proyecto RAT”. Nuestro análisis en profundidad del malware se detalla en este apéndice.

Los correos electrónicos de entrega

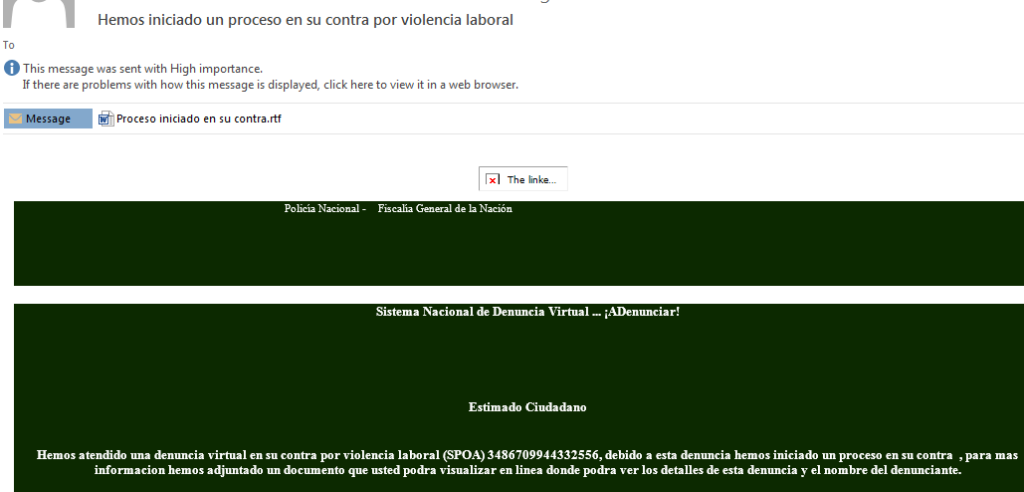

La infección comienza con un correo electrónico enviado a un objetivo, como se ve en la captura de pantalla a continuación (Figura 1). En diferentes instancias, notamos que el atacante usaba servidores de correo abiertos o comprometidos en Sudamérica para facilitar las campañas, así mismo, el atacante también se conectó a los servidores comprometidos desde direcciones IP que estaban vinculadas con nombres de dominio dinámicos utilizados como C&C por las cargas útiles entregadas. Esto sugiere que el atacante usa la misma infraestructura para enviar correos electrónicos y controlar a las víctimas.

El remitente del correo electrónico suele ser falso, y notamos que varios asuntos de correo electrónico que incitaban al receptor a abrir el archivo adjunto RTF. Ejemplos de tales temas son:

- “Hemos iniciado un proceso en su contra por violencia laboral“.

- “Se hará efectivo un embargo a su (s) cuenta (s) Bancarias“.

- “Almacenes Éxito te obsequia una tarjeta de regalo virtual por un valor de $500.000”.

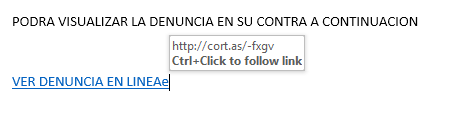

El archivo RTF adjunto contiene una línea de texto y un enlace. El texto se relaciona con el asunto del correo electrónico, por ejemplo “Puede ver la queja en su contra a continuación” o “Ver la queja en línea”. Tenga en cuenta que el enlace al malware utiliza el acortador de URL cort.as, que pertenece al periódico El País. Desafortunadamente, este servicio sólo habilita las estadísticas bajo demanda, y el atacante nunca las habilitó.

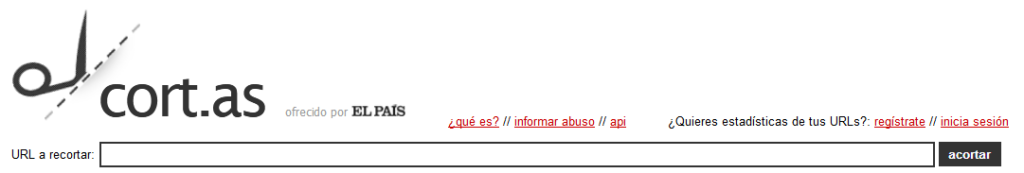

Al hacer clic en el enlace, se redirige a la víctima a un fichero dentro de un servicio de intercambio de archivos, en donde el archivo es un documento de entrega que contiene macros.

Entrega de documentos

La mayoría de los documentos que analizamos estaban en formato MHTML que contiene macros. El código de macro es un descargador simple para la carga útil. Sin embargo, también se observaron archivos de Office en formato OLE. La mayoría de los diseños de documentos ya se han publicado en el blog de Qihoo360; en el que se discutirá los diseños que el post no cubrió. Todos los documentos que aparecieron entre 2017 y 2019, solicitaron a los usuarios habilitar las macros, los cuales se descargan y ejecutan un RAT.

Carga útil en la primera etapa: Herramienta de acceso remoto (RAT)

La carga útil principal suele ser “Monitor InmineNte RAT”; sin embargo, a principios de 2018, también observamos el uso de LuminosityLink RAT, NetWire RAT y NjRAT. En un caso, para junio de 2019 notamos que se estaba utilizando Warzone RAT. Warzone RAT es la RAT más nueva de la lista y es compatible con las funciones de registro de teclas, navegador web y robo de contraseña de Outlook, además de las funciones estándar de RAT.Todas estas RAT son malware estándar que puede comprarse por menos de US$ 100 o descargarse de varios repositorios de malware.Después de descargar el Monitor Inminente RAT y observar el comportamiento de la red, notamos una instrucción para descargar y ejecutar otro archivo, que es la segunda etapa de la carga útil.

Carga útil en la segunda etapa: Proyecto RAT

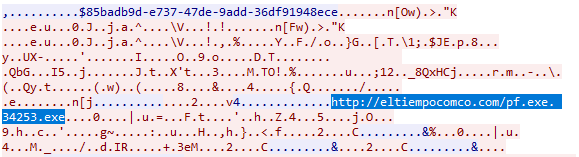

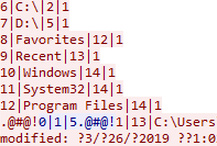

La carga útil en la segunda etapa está escrita en Visual Basic 6, la cual tiene una característica interesante y es que la dirección de URL de C&C obtenida del servicio de correo electrónico desechable YOPmail se conecta a un buzón, lee el único mensaje de correo electrónico disponible, lo analiza y luego extrae el asunto del correo electrónico.

La URL del servidor C&C está entre los caracteres ‘¡’ (signo de exclamación al revés), un carácter utilizado en el idioma español. Esta es la primera vez que notamos que los servicios de correo electrónico desechables se abusan de esta manera.

Durante nuestro análisis, encontramos tres buzones de correo relacionados con el malware. Desde entonces, hemos contactado con YOPmail y les hemos informado de esta amenaza, a lo que ellos han respondido que pondrán restricciones específicas.

En este apéndice se puede encontrar un análisis técnico detallado de las clases, formularios y módulos revelados cuando se descompila el malware.

Buscando la familia de malware

Al ver las

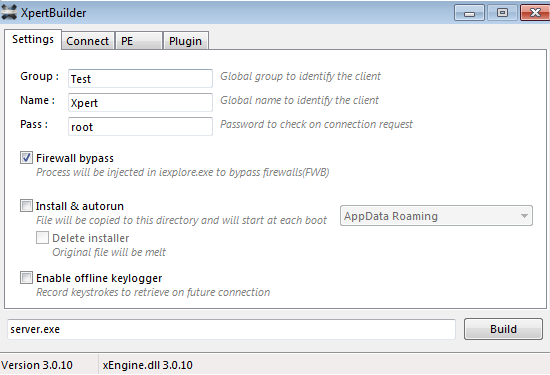

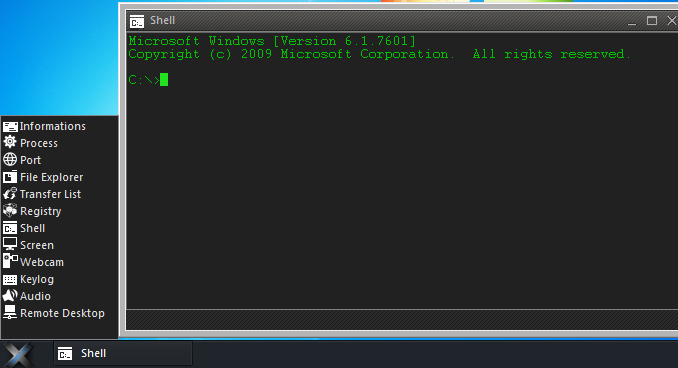

Una búsqueda en línea encontró dos versiones de Xpert RAT:”XpertRAT v3.0.10 By Abronsius” y “XpertRAT v3.0.9 By Abronsius”. Después de construir la carga útil e infectar la máquina de prueba, pudimos observar la comunicación como se muestra en la figura 10. Se puede observar los diferentes colores entre la comunicación entrante y saliente, y el separador entre ambos flujos de comunicación. Sin embargo, en el constructor Xpert RAT, no notamos ninguna referencia a un correo electrónico desechable, búsquedas de títulos de sitios web bancarios o información escrita en el archivo de configuración.

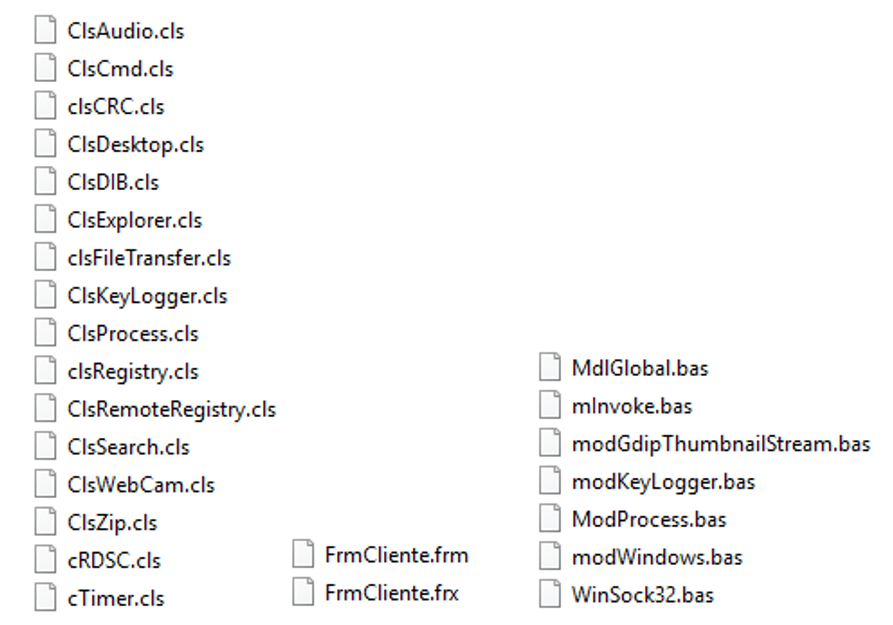

Además, las muestras de Xpert RAT generadas por el constructor tienen incluso más funciones como keylogger, runPE, WebCam, Audio, Wipe module y Remote Desktop.

Parece que el malware Visual Basic mencionado anteriormente es una versión antigua y limitada de Xpert RAT, ya sea por una modificación personalizada de Xpert RAT o un malware con código fuente basado en Xpert RAT

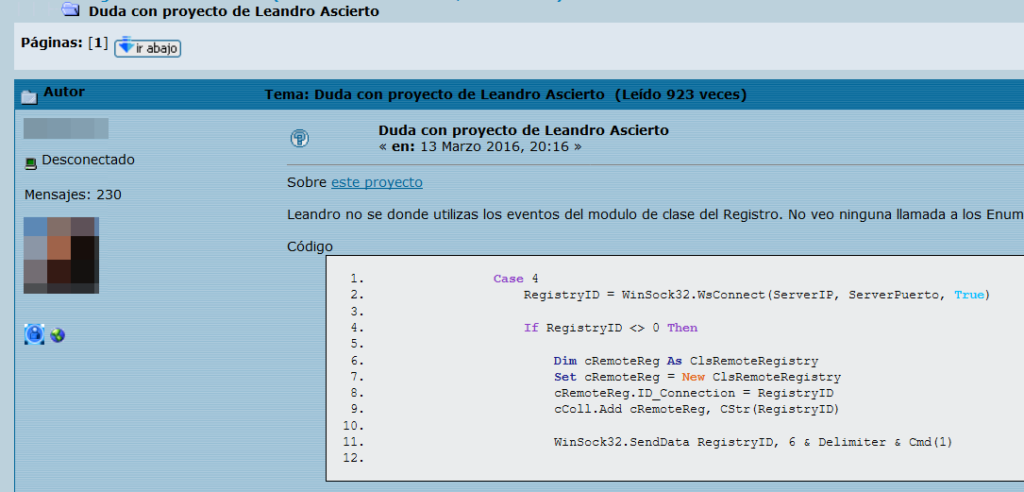

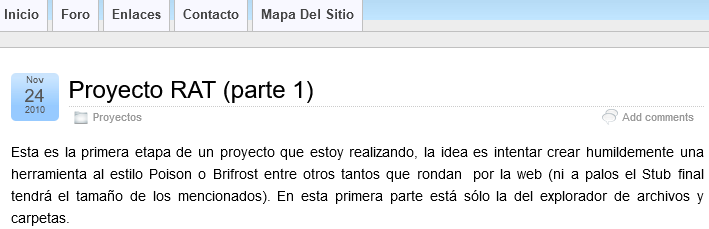

Al buscar nombres de clase del malware de Visual Basic, la palabra clave “ClsRemoteRegistry” lleva a una discusión en un foro de Hacking en español (Figura 13). El usuario, que en su perfil ofrece un Prodigy Bot, un bot IRC escrito en VB6, tiene una pregunta relacionada con el código del proyecto de Leandro Ascierto llamado “Proyecto RAT“.

Después de descargar y examinar el proyecto, notamos nombres de clase familiares, delimitadores, cadenas y demás.

Sobre la base de estos detalles, creemos que es una versión personalizada de Proyecto RAT.

Regiones afectadas y verticales

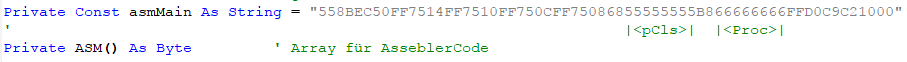

Colombia es uno de los países más afectado al igual que otros países sudamericanos agregados a la lista. Esto es consistente con el hecho de que este actor utiliza el idioma español en todos los documentos de phishing que observamos. Sin embargo, también notamos objetivos en otros países:

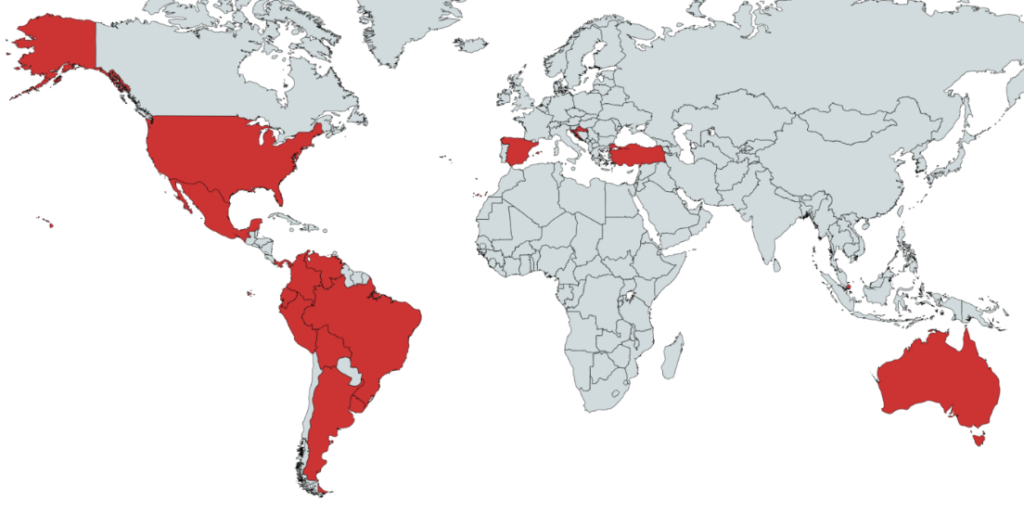

En una instancia, el atacante usó el acortador de URL bit.ly, lo que confirmó que Colombia es el objetivo principal. Como cualquiera puede seguir el enlace, algunos de estos países también podrían ser el resultado de los ambientes de Sandbox de los investigadores:

Las campañas recientes fueron dirigidas a diferentes industrias, entre las que están las entidades gubernamentales, las instituciones de salud y farmacéuticas, seguidas por las organizaciones financieras, bancarias, de seguros, y agroindustriales, de alimentos y empaque.

En particular, notamos que los Fondos de empleados en Colombia fueron atacados, y estas entidades apenas tienen acceso a información confidencial, pero es probable que posean una cantidad razonable de dinero.

Conclusión y mitigación

Se

No podemos decir con certeza qué es lo que este actor está buscando en particular, pero varios hechos nos llevan a pensar que está diseñado para BEC o ciberdelito en lugar de un APT:

Nuestra investigación muestra que esta campaña puede ofrecer un malware con múltiples capacidades que pueden afectar a diferentes organizaciones e industrias. También destaca la importancia de proteger las infraestructuras en línea, en particular las puertas de entrada del correo electrónico, para evitar campañas de spam dirigidas. Las organizaciones deben

Las organizaciones también pueden recurrir a las soluciones de endpoint de Trend Micro ™ como

Trend Micro ™ Hosted Email Security es una solución en la nube que no requiere mantenimiento y ofrece una protección continua actualizada para detener el spam, el malware, el phishing, el ransomware y los ataques dirigidos avanzados antes de que lleguen a la red.Protege a Microsoft Exchange, Microsoft Office 365, Google Apps y otras soluciones de correo electrónico alojadas y locales.

Nuestro análisis técnico del malware, IoC y otras muestras de correo electrónico no deseado relacionadas con la campaña se pueden encontrar en este

Leave a Reply